Анализируя целевые атаки за последний десяток лет, мы постоянно натыкаемся на одну и ту же историю: «Жертва открыла фишинговое письмо, и тут началось!». Почему же целевые фишинговые письма так эффективны? Да потому, что они, как правило, составлены с учетом особенностей конкретной жертвы. В качестве источника информации часто используются их личные страницы в социальных сетях. И тут возникает законный вопрос: как злоумышленники находят нужные учетные записи?

На самом деле это все сильно зависит от того, насколько публичная у предполагаемой жертвы должность. Если у кого-то контактные данные опубликованы на корпоративном сайте, да еще и со ссылкой на профиль в LinkedIn, с подробной биографией — то накопать данные по нему достаточно просто. Если злоумышленнику известен только адрес электронной почты, то его задача усложняется. Ну а если он просто сфотографировал вас входящим в офис компании, на которую ведет охоту, то шансов найти ваш профиль в соцсетях и того меньше.

Мы решили провести небольшой эксперимент и поискать информацию по обрывочным данным. Взяли нескольких коллег с разной степенью активности в социальных сетях и попробовали найти их при помощи популярных инструментов для поиска, доступных широкому кругу пользователей.

Поиск по фото

Да, сразу скажем, сценарий не самый распространенный. Мы предполагаем, что злоумышленник сидел около проходной и незаметно фотографировал всех, у кого на пропуске был логотип определенной компании, а затем начал искать подходящую жертву для целевого фишинга. С чего он начнет?

Два года назад мы уже писали о сервисе FindFace. Выяснилось, что при определенных условиях и наличии нескольких качественных фотографий жертвы сервис позволяет довольно быстро найти соответствующий изображению аккаунт в социальной сети. С июля прошлого года этот проект закрыт для случайного пользователя. Его создатели занялись разработкой решений для государства и бизнеса, и теперь он доступен только за определенную плату. Впрочем, создатели сервиса изначально говорили, что публичная версия — это только «демонстратор возможностей».

Однако совсем списывать со счетов этот сервис не стоит. Порой для организации целевой атаки злоумышленники готовы вложиться в дополнительные инструменты. Все зависит от целей. Хотя, разумеется, такой вариант оставит определенный след.

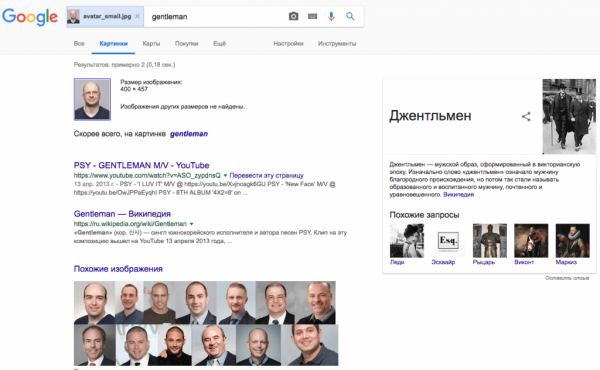

Поиск по фото вполне доступен в качестве сервисов от Яндекса и Google. Есть даже вариант установки расширения для браузера «поиск по фото», который самостоятельно ищет фотографии в разных поисковых сервисах. Однако тут следует понимать, что для нормальных результатов искать нужно фотографию, которая уже была опубликована в сети. То есть для нашего сценария этот вариант неприменим. Разве что официальная фотография была опубликована на сайте — но их редко публикуют без дополнительных данных (имени и фамилии).

Мы все равно опробовали этот вариант поиска, и оказалось, что Яндекс сносно умеет находить профили в сети VK (мы без проблем смогли найти трех испытуемых из десяти). А вот Google только определил нашего добровольца как джентльмена (хотя именно это фото стоит на аватаре в Facebook и других социальных сетях). Так что, сфотографировав вас, злоумышленникам вряд ли удастся добраться до вашего профиля без доступа к платным сервисам распознавания лиц.

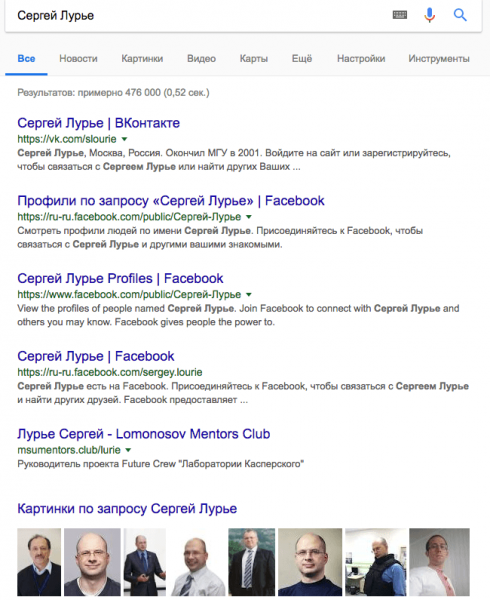

Имя и фамилия

Просто ввести имя и фамилию в строке поиска — первое, что приходит в голову, когда нужно найти кого-то в сети. Разумеется, эффективность такого поиска сильно зависит от распространенности имени. Найти нужного Ивана Петрова может оказаться задачкой не из легких. А вот человека с фамилией «Лурье» (нельзя сказать, что самая редкая, но все-таки не слишком распространенная фамилия) Google находит довольно быстро.

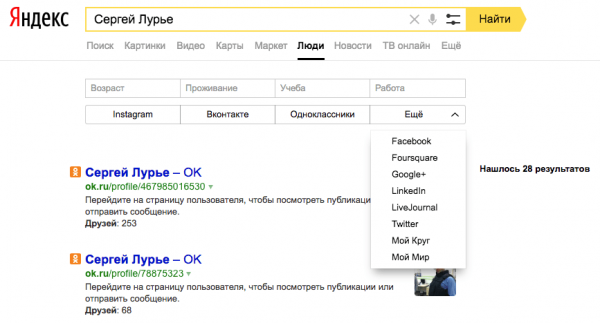

Яндекс пошел еще дальше и предлагает специализированный сервис: Яндекс.Люди. Здесь можно настроить фильтры поиска по возрасту, проживанию, вузу и компании. Перечень социальных сетей, по которым ищет этот сервис, впечатляет:

Почта и телефон

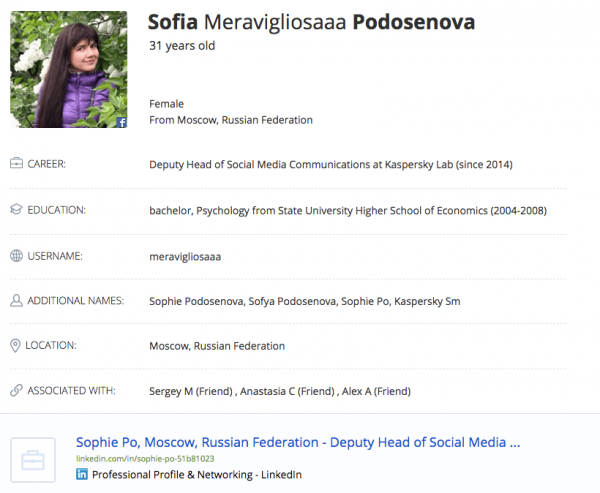

Как быть, если мы знаем только почту или телефон человека? Можно пойти прямым путем и поискать по социальным сетям, проверяя каждую, одну за другой. Но есть и сервисы-агрегаторы, которые сами собирают нужные данные. Самым популярным из них является Pipl, который способен по номеру телефона или адресу электронной почты найти ссылки на страницы пользователя в соцсетях, а также выдать краткую информацию о нем: где родился, где учился, где сейчас работает. Если верить заявлениям разработчиков сервиса, они владеют информацией более чем о 3 миллиардах людей!

При помощи этого сервиса нам удалось добыть ссылку хотя бы на один из аккаунтов пользователя пяти испытуемых из десяти. А в некоторых случаях удалось даже получить персональный никнейм.

Никнейм

Некоторые люди используют в сети единый никнейм и для личного, и для корпоративного адреса электронной почты. Или регистрируются на ресурсах под привычным никнеймом и используют корпоративный адрес. Получив его, злоумышленники могут найти еще больше информации о намеченной жертве.

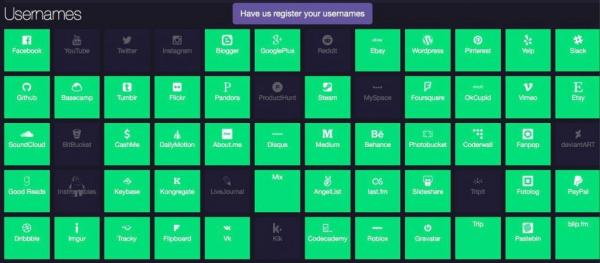

Это можно сделать с помощью ресурсов типа Namechk или KnowEm. Первый способен определить наличие имени учетной записи более чем в сотне сервисов. Второй — проверяет более 500 ресурсов. Конечно, если данный никнейм не относится к разряду уникальных, то нет гарантии, что всеми обнаруженными сервисами пользуется один и тот же человек. Но работу злоумышленникам он все равно сильно облегчает.

Какие выводы из всего этого следуют и что делать?

Как видите, чтобы собрать данные о жертве и выяснить, чем она живет и интересуется, не нужно обладать выдающимися навыками или иметь доступ к сложным сервисам. Поэтому наряду с повышением осведомленности о фишинговых методах также порекомендуйте сотрудникам соблюдать несколько простых правил:

1. Не регистрируйтесь в социальных сетях по телефону или почте, которые указываете в публичном доступе.

2. Не используйте одну и ту же фотографию и в личном профиле, и в рабочих аккаунтах.

3. Используйте различные никнеймы, чтобы информация об одном профиле не позволяла найти другой.

4. Не облегчайте жизнь злоумышленникам и не публикуйте в социальных сетях лишнюю информацию о себе.

Ну и самое главное: рабочие компьютеры сотрудников должны быть надежно защищены полнофункциональным защитным решением с эффективной антифишинговой технологией. Чтобы их можно было защитить даже если они неосмотрительно ткнули на фишинговую ссылку. Таким, например, как Kaspersky Endpoint Security для бизнеса.

Anastasiya Gridasova. Psychologist, researcher at Kaspersky Lab